Im heutigen Blogeintrag widmen wir uns einem Thema, über das schon seit einigen Tagen verstärkt in der Presse zu lesen ist: Dem Verschlüsselungs- und Erpressungstrojaner LOCKY. Wir werden kurz auf die Infizierungswege, Möglichkeiten des Schutzes und die Optionen der Beseitigung eingehen. Auf der Homepage des BSI (Bundesamt für Sicherheit in der Informationstechnik) sind zu diesem Thema zahlreiche Pressemeldungen zu finden.

Das Haupteinfallstor für die Schadsoftware Locky sind SPAM-Emails, die mittlerweile sehr gut als Rechnungen, Angebote und Zahlungserinnerungen getarnt sind. Im Anhang dieser E-Mails befindet sich meist ein Zip-Archiv mit einem darin enthaltenen Word- oder Excel-Dokument. Gelegentlich ist das Dokument auch direkt angehängt. Im Wikipedia-Artikel sind hierzu ausführliche Informationen zu finden.

Öffnet man diese E-Mail, passiert zunächst nichts. Erst ein Öffnen des angehängten Dokuments und die Ausführung der Makros führt die Schadsoftware aus. Hier sei angemerkt, das wir aktuell von einem Ausführen von Makros innerhalb von Office abraten, denn auch eine offizielle Quelle kann infiziert sein.

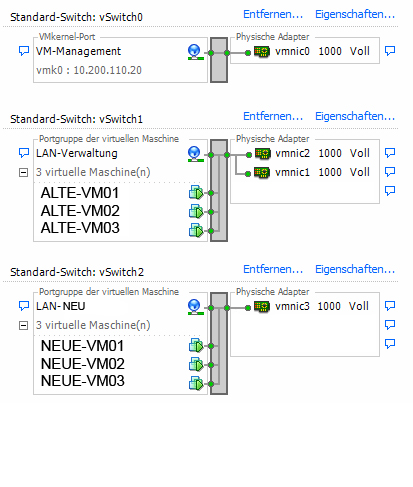

Ist der Virus erst einmal aktiv, scannt der befallene Rechner das komplette Netzwerk nach Daten auf die er Zugriffsrechte hat und verschlüsselt sämtliche Dokumente, E-Mail-Archive und Textdateien. Diese Dateien sind daran zu erkennen, dass die Endung „.locky“ lautet und eine Textdatei mit Zahlungsinformationen abgelegt ist.

Ein effektiver Schutz ist relativ einfach: Sämtliche E-Mails mit zweifelhaften Anhängen, gar nicht öffnen – besteht eine Unsicherheit, existiert die Möglichkeit den Anhang bei Virus-Total hochzuladen, der dort auf Schadsoftware gescannt wird. Aber Vorsicht, möglicherweise ist eine Variation des Virus im Anhang, den die dort verwendeten Virenscanner (noch) nicht erkennen.

Ist der Rechner und somit das Netzwerk befallen, ist unser Ratschlag: Alle Computer und Server vom Netzwerk trennen, den Verursacher-Computer finden, alle weiteren Rechner mit entsprechender Software (wir empfehlen dafür Malwarebytes Anti-Malware ) scannen und sobald dies geschehen ist, die Daten aus einem Backup wiederherstellen. Eine Wiederherstellung der verschlüsselten Daten ist ohne Bezahlung der Erpresser nicht möglich – hiervon raten wir in jedem Fall ab.

Es zeigt sich ein weiteres Mal, dass ein durchdachtes Datensicherungskonzept unumgänglich ist; Sind nämlich die Backupgeräte nicht ausreichend zugriffsgesichert, verschlüsselt Locky auch die darauf enthaltenen Backups!

Wichtig ist noch zu erwähnen, dass Apple-Computer (die sonst als sehr sicher und unverwüstlich gegenüber Viren gelten) ebenfalls betroffen sein können (http://www.macwelt.de/news/Erste-Ransomware-fuer-den-Mac-aufgetaucht-9942782.html)

Haben Sie noch weitere Fragen oder sollte Ihr Netzwerk, Ihr Computer bzw. Ihre Daten von Locky befallen sein, können Sie uns jederzeit kontaktieren.