Im heutigen Blogeintrag berichten wir von der Einrichtung unserer eigenen Telefonanlage, die wir vor wenigen Wochen in Betrieb genommen haben.

Die Ausgangssituation:

Bisher nutzten wir die Fritzbox von KabelBW mit einigen Cisco SPA525-G Telefonen als Telefonanlage. Es stellte sich jedoch mit zunehmender Mitarbeiterzahl heraus, dass Durchwahlen, Rufgruppen, mehr als zwei Telefonleitungen und Ferneinwahl unumgänglich sind.

Die Entscheidungsfindung:

Aktuell gibt es eine Reihe von Möglichkeiten, wie man die Aufgabenstellung „Telefonie“ lösen kann: über diverse Angebote der großen Telefongesellschaften (sei es über klassische ISDN oder VoIP), über im Web gehostete Telefonanlagen oder über selbst eingerichtete Telefonlagen (ISDN oder SIP-Trunking).

Wir entschieden uns für eine SIP-Trunk-Lösung und eine VoIP-Telefonanlage auf Asterisk-Basis, da es das Ziel war, möglichst viele Einstell- bzw. Erweiterungsmöglichkeiten und geringe Kosten zu haben. Zusätzlich haben wir einen 100er Rufnummernblock bestellt, damit eine ausreichende Anzahl an Durchwahlen zur Verfügung stehen.

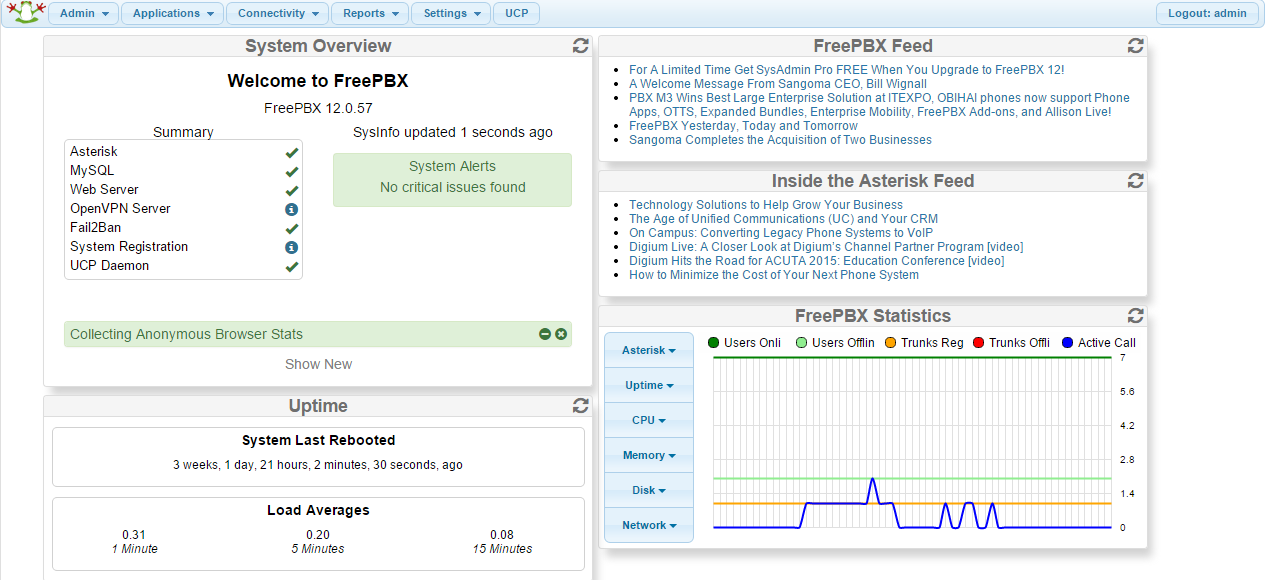

Im Speziellen fiel die Wahl auf freepbx, das wir auf unserem Server in eine virtuelle Maschine auf Hyper-V-Basis installiert haben. Die Distribution lässt sich bequem als ISO herunterladen und ist direkt nach der Installation bereit zur Konfiguration.

Die Umsetzung:

Nach der Installation gibt es vier Punkte die für eine Basis-Konfiguration vorzunehmen sind:

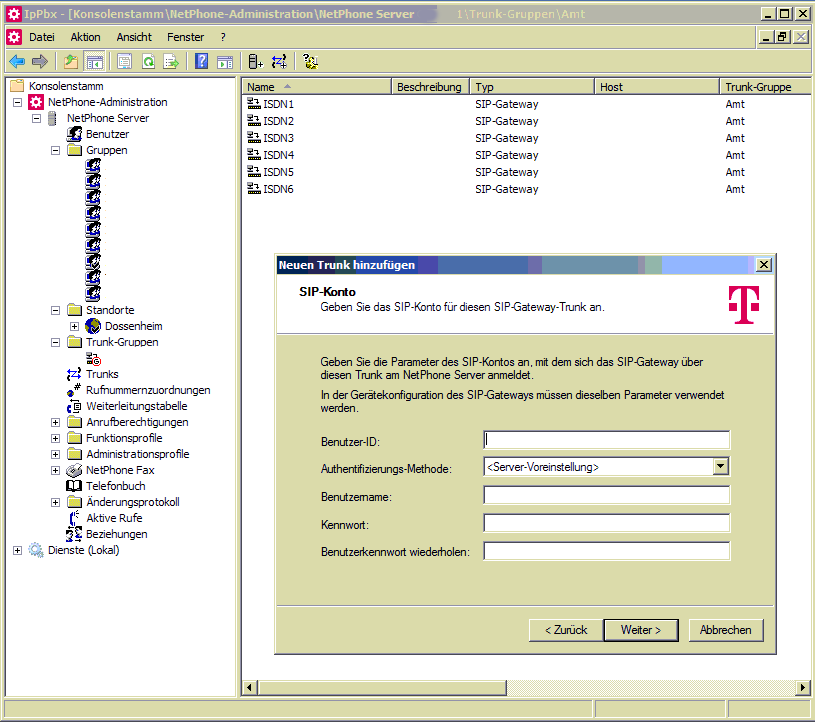

1. Einrichtung SIP-Trunk:

Hier sind vor allem der „Register String“ und die Peer-Details wichtig. Diese Informationen stellt im Normalfall der SIP-Trunk-Anbieter zur Verfügung. Zudem muss die „Outbound CallerID“ angegeben werden, das geschieht hier im Format „0049+Vorwahl+Rufnummer“. Als Art der Rufnummerübertragung auf Seiten des SIP-Trunks (CLIP no screening) haben wir als Einstellung „Remote Party ID“ gewählt, somit wird die „Outbound CallerID“, die in der SIP-Trunk-Einstellung in freepbx konfiguriert ist, übertragen.

2. Einrichtung outbound routes

In diesem Punkt sind vor allem die „Dial Patterns“ erwähnenswert; damit wird angegeben, wie anzurufende Rufnummern auszusehen haben. Für eine Basis-Konfiguration reichen hier schon „+.“ zur Erkennung von beispielsweise +49 und „XX.“ zur Erkennung von zum Beispiel 0049. Weitere Erklärungen zu diesem Thema sind sehr rasch via Google zu finden.

3. Einrichtung inbound routes

Die eingehenden Routen sind zur Verteilung der Anrufe bestimmt. In unserem Fall haben wir hier eine default-route für alle Rufnummern des Rufnummernblocks angelegt, und einzelne Routen für die Rufgruppen und direkten Durchwahlen.

4. Einrichtung extensions

Im Reiter „extensions“ sind die einzelnen Accounts konfigurierbar mit entsprechender „Outbound CallerID“ die dann diejenige in (1) überschreibt. Diese sollte hier im Format „NAME“ <0049….> vorliegen.

Erste Erfahrungen:

Bisher läuft unsere Telefonanlage tadellos. Da wir über eine redundante WAN-Anbindung verfügen, konnten wir auch den Ausfall eines Internetanschlusses testen. Problemlos lief die Verbindung zum SIP-Trunk weiter, laufende Gespräche sind natürlich unterbrochen worden. Die Option des Telefonierens über einen Softclient via VPN aus dem Homeoffice ist nützlich und sinnvoll. Sollten allgemeine Fragen oder Fragen zur Konfiguration bestehen, können Sie sich gerne an uns wenden.